最近よく聞く【DMARC】なぁになぁに? #2

いつも弊社サービスをご利用いただき誠にありがとうございます。

ケイティケイソリューションズ 水谷です。

前回の【不正送信(なりすまし)の仕組み】についてはいかがだったしょうか?

今回は引き続きDMRACを知っていただくのに重要な1つ【SPF】についてご紹介させていただきます。

~今回ご案内する内容~

……………………………………………………………………………

【Topic2】SPF そのメール経路 本物? 偽物?

……………………………………………………………………………

【Topic2-1】SPFの仕組み

……………………………………………………………………………

【Topic2-2】SPFがなりすましを検知する仕組み

……………………………………………………………………………

【Topic2-3】SPFにある弱点とは?

……………………………………………………………………………

【Topic2】SPF そのメール経路 本物? 偽物?

「実際の送信者」と「メール文中の送信者」の違いを利用した「なりすましメール」が大量に送られる事態が発生しました。

これにより「正規のメール」が正しいのかを確かめられる方法が必要となりました。

送信者偽装を防ぐ方法として既存の技術を大きく変えずに行う方法としていくつかの方法が考えられ標準化されました。

その中で2003年頃から「送信ドメイン単位」で認証を行う方法が出てきました。

その中で多く利用されて現在、最も普及している送信ドメイン認証が SPF(Sender Policy Framework)です。

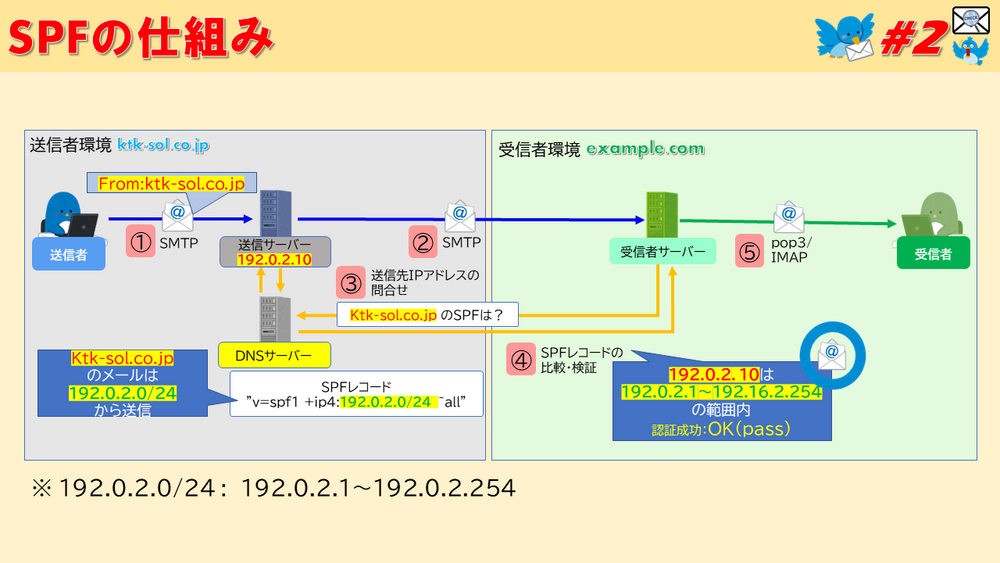

【Topic2-1】SPFの仕組み

送信するドメインを管理するDNSサーバーにこのドメインが送信するサーバーのIPアドレスの範囲が記載されている

「SPF」と呼ばれるレコードを登録しておく事でそのIPの範囲内で送信されたメールが正しいドメインのメールである事を証明する仕組みです。

詳しい説明

- DNSにドメインが送信するサーバーのIPアドレスの範囲をSPFレコードに記載します。(例:192.0.2.0/24の範囲で送信)

- 送信者が例えば192.0.2.10のIPのサーバーから送信する。

- 受信サーバーは、DNSに登録されている範囲を確認します。

- SPFに記載されている範囲内であれば正規なメールであると判断します。

※上記の場合、192.0.2.0/24(192.0.2.1~192.0.2.254)の範囲内ですのでOK(pass)です。

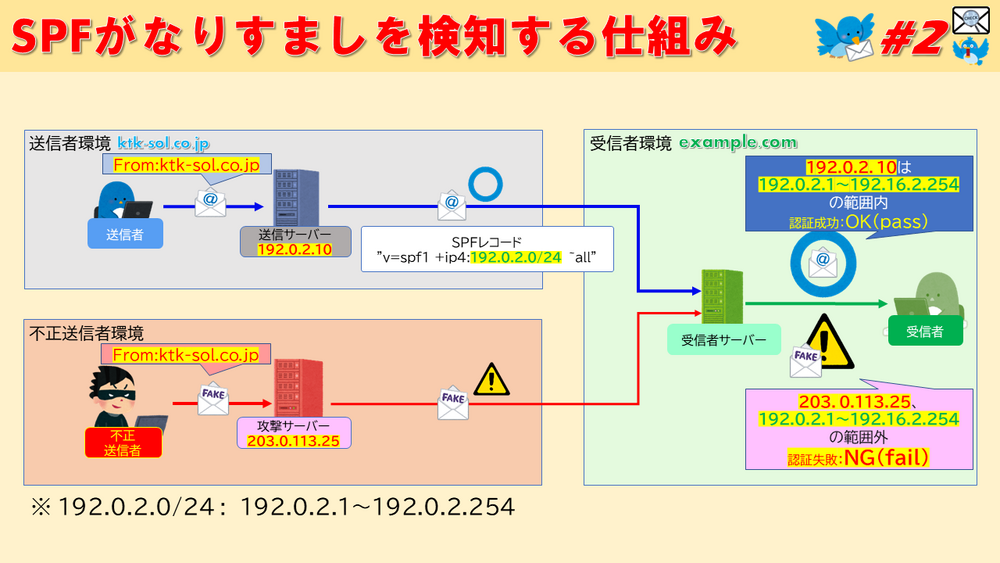

【Topic2-2】SPFがなりすましを検知する仕組み

では、不正な経路から送信されたメールはSPFではどのように判断・検知するのでしょうか

検知する仕組み

- 上記と同じように正規なメールは、範囲内の192.0.2.10から送信するため OK(pass)です。

- なお、不正な経路から送信されたメールの送信サーバーは、まったく別のIPの203.0.113.25のため範囲外となりNG(fail)です。

この様に正しくSPFの範囲が登録されていれば、不正に送信されたメールを簡単に検知する事が出来きます。

注意点としては、 範囲を広くし過ぎること や 記載漏れ などがあります。

※技術的な注意点も数多くあるレコードですので登録時はご注意ください。

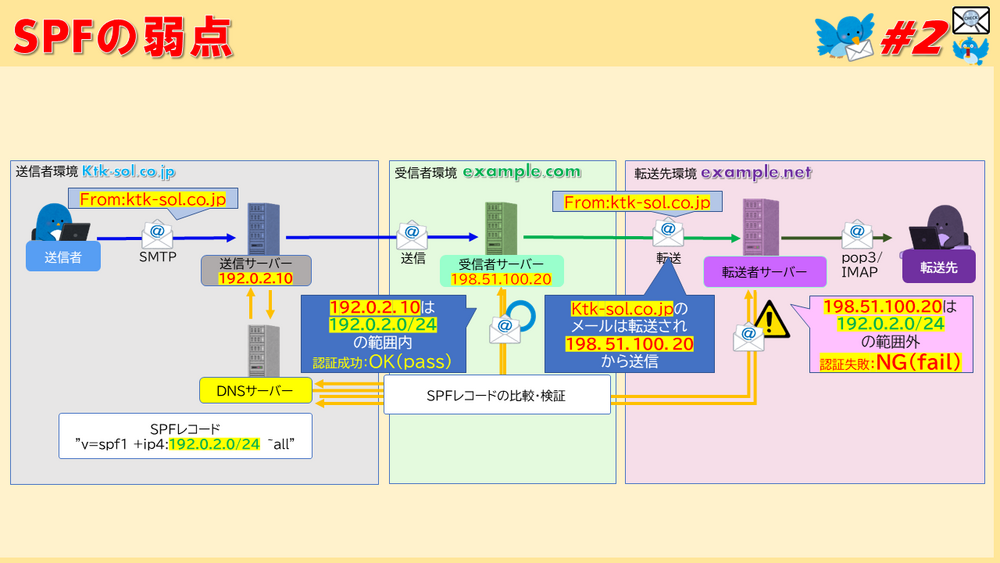

【Topic2-3】SPFにある弱点とは?

比較的簡単に不正なメールを検知できるSPFですが弱点はあるのでしょうか

実はいくつかあるのですが多い点の1つとして転送を行うサーバーの設定によっては、誤って不正なメール NG(fail)として検知される事があります。

原因

- 正規なメールを転送が行われるメールに送ります。この時のサーバーは正規なIPアドレス(192.0.2.10)から送信します。

- 転送が行われるサーバー(198.51.100.20)のアドレス(aaa@securemail-plus.com)に送ります。このサーバーでは、該当アドレスに届いたメールを(aaa@example.com)に転送が行われます。なお、転送時にFROMアドレスがそのまま(aaa@ktk-sol.co.jp)になっています。

- 転送されたメールは、最終の受信先のサーバーに到着します。この場合、受信したサーバーは、転送が行われたサーバー(198.51.100.20)から行われたと判断します。そのため、SPFの範囲外となり不正なメール NG(fail)として判断されてしまいます。

この問題は、送信者側は対策ができず転送者が対策する必要があります。

※FROMアドレスを変更するなど

これ以外にも

- 送信者のアカウントが乗っ取られた場合に不正なメールも正規なメールと認識される

- 同じ範囲内のサーバーを何らかの理由で経由されて送信され正規なメールと認識される

- 認証するドメインがエンベローブFROMのため、普段メールソフトで見ているアドレスであるヘッダーFROMがなりすまされていても認識できない

などいくつかあります。

なお、これらの弱点は転送者が対策すべき点であったり監視・管理を適切に行う事で対策出来き、かつ設定も比較的簡単なため

ほぼすべての大企業のメールでは設定されています。

最後に…

今回は、DMARCについての #2【SPF(Sender Policy Framework)】いかがだったしょうか?

DNSに比較的簡単な設定を行うだけである程度のスパム配信を防ぐ効果があるため有効です。

まだ、設定を実施されていないのであればぜひこの機会に設定をしてはいかがでしょうか?

※弊社サービスをご利用の場合で弊社DNSをご利用の場合、設定は行っております。

次回は、電子署名を付与しメッセージの書き換えの防止となりすましを防ぐ方法 #3【DKIM(Domain Keys Identified Mail)】について解説します。ぜひ、ご期待ください。

※簡易的に説明する際に実際の動作とは厳密には異なる点や用語・図を省略・言い換えをしている点がありますのでご了承ください。

さらに詳細をご確認いただく場合は、関連するRFCや各団体をご覧ください。

- SPF

- 技術仕様

- Sender Policy Framework (SPF) for Authorizing Use of Domains in E-Mail, Version 1

http://www.ietf.org/rfc/rfc4408.txt

- Sender Policy Framework (SPF) for Authorizing Use of Domains in E-Mail, Version 1

- 技術仕様

- DKIM

- 技術仕様

- RFC 6376 - DomainKeys Identified Mail (DKIM) Signatures

https://tools.ietf.org/html/rfc6376 - RFC 6377 - DKIM And Mailing Lists

https://tools.ietf.org/html/rfc6377#ref-DKIM

- RFC 6376 - DomainKeys Identified Mail (DKIM) Signatures

- 関連団体

- DomainKeys Identified Mail (DKIM)

http://www.dkim.org/

- DomainKeys Identified Mail (DKIM)

- 技術仕様

- DMARC

- 技術仕様

- RFC7489: Domain-based Message Authentication, Reporting, and Conformance (DMARC)

https://tools.ietf.org/html/rfc748

- RFC7489: Domain-based Message Authentication, Reporting, and Conformance (DMARC)

- 関連団体

- dmarc.org - Domain Message Authentication Reporting & Conformance

https://dmarc.org/

- dmarc.org - Domain Message Authentication Reporting & Conformance

- 技術仕様

- BIMI

- 技術仕様

- Brand Indicators for Message Identification (BIMI)

https://datatracker.ietf.org/doc/html/draft-brand-indicators-for-message-identification

- Brand Indicators for Message Identification (BIMI)

- 関連団体

- BIMI Group

https://bimigroup.org/

- BIMI Group

- 技術仕様

- S/MIME

- 弊社サービス

- SPIS-BOX

https://www.ktk-sol.co.jp/service/license/spis_box

- SPIS-BOX

- 弊社サービス